こんにちは。教育研修事業を担当している片山です。

今日は私が行っている業務について紹介していきます。大学や高専での講義やNTTコミュニケーションズ向けのセキュリティイベント等はいくつかブログで紹介しましたので、メイン業務である教育研修に関する業務を詳しく見ていきます。

本題に入る前に、前提としてNFLabs.の研修の建付けについて説明します。NFLabs.の研修は主に3つに分かれており、PythonやWindows APIを使った開発科目、ペネトレーションテストをはじめとするオフェンシブ科目、マルウェア解析などを行うディフェンシブ科目から構成されています。私はオフェンシブ科目を担当しているので、こちらを中心に話していきます。

研修準備について

研修を行うために、研修コンテンツの作成やコンテンツのブラッシュアップを行います。具体的には座学のスライドであったりハンズオンや演習、さらに場合によっては演習環境の構築までを実施することになります。これらを行うためには、講師自身にも高いスキルアップが要求されるため、会社からはHack the BoxやOSCPなどのコンテンツを与えてもらいペンテストスキルを伸ばしたり、マルウェアに使用されるテクニックについて情報収集を行い仮想環境上で試行することで攻撃に関する知見を増やしたりして、より良い研修コンテンツを作るための研鑽を行ってます。

机上で研修資料を作成するのは想像しやすいと思いますが、構築はどこまでやっているか気になりますよね。実際、現場では自動化技術やAWSに触れたりする機会があります。TerraformやAnsibleを用いて演習環境を自動構築したり、研修生向けに公開しているポータルサイトを構築して保守・運用まで行っています。セキュリティ技術だけでなく開発も学習しながら取り組むことができます。

コンテンツの作成が完了すると講師として研修生の前でどのように説明するかの検討を始めます。昨年度研修生が理解できなかった場所がどこだったかを調べ説明を工夫したり、最新のセキュリティ動向から研修生に興味を持ってもらえるようなニュースを見つけてきたりします。研修を行える準備ができると講師トレーニングという形で他の講師たちに自身の講義を見せてフィードバックをもらい研修を迎えます。

研修について

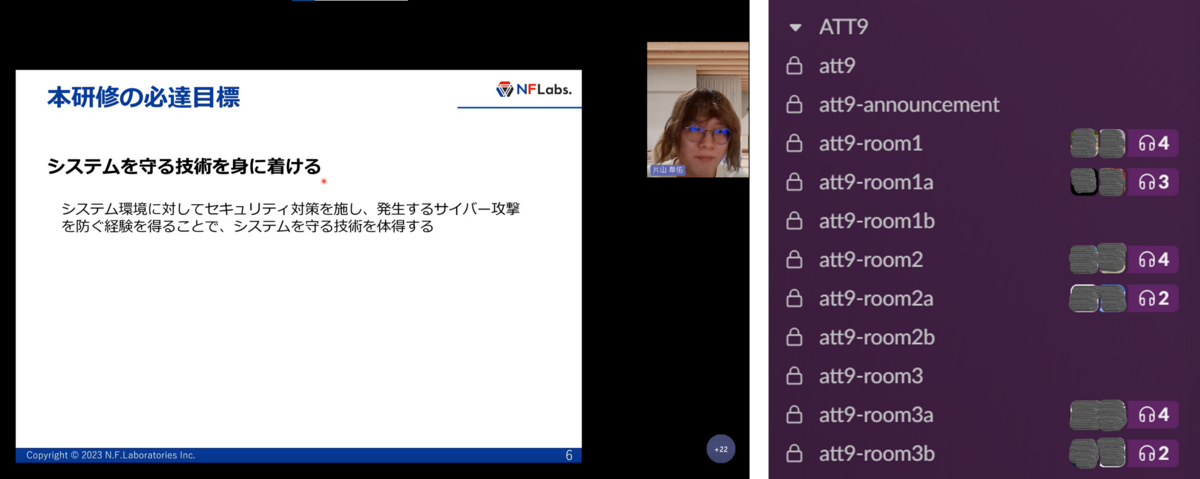

研修は基本的にTeamsとSlackを使ったリモート形式で実施します。研修の座学をTeamsで実施して、演習になるとSlackに移動して少人数のハドルミーティングを講師が巡回して質問を受けたりします。具体例があった方が分かりやすいと思うので、私が先日行った擬似マルウェア開発の講義について紹介していきます。

擬似マルウェア開発の講義は5日間の座学と3週間の開発に分かれていて、はじめに開発に必要となる前提知識の説明を行います。座学ではMITRE ATT&CKのテクニックに沿って初期侵入から目的の実行までの流れをハンズオンを通して学習します。ハンズオンでは講師が手順を見せ一つひとつのコマンドを実行する攻撃者の意図を説明しながら進めていきます。もちろん一度で全てを研修生が理解できるわけではないので、質問を受けながらもう一度詳細に説明したり、補足を追加したりします。また、質問によっては答えを教えずに研修生が自身で考えられるような調べ方のキーワード等の誘導を与えて、達成感を得たり成長を促したりするような工夫も行います。

その後、座学を通して学んだ知識を用いてスクラム形式で擬似マルウェアを開発してもらうのですが、その時点ではどのような機能が擬似マルウェアに必要なのか完全に理解はできていません。そのため、講師もスクラムに混ざり対話形式で必要だと思う機能を誘導して聞き出したり、場合によっては知識の補足を行ったりしてサポートしてきました。その結果、初期侵入した端末からファイルサーバに横展開して機密情報を奪取できるような擬似マルウェアを作成することができました。具体的な攻撃手法を実践的に学ぶことで、より効果的にサイバー攻撃に対する対策や対応が実施できる人材に成長していきます。

講師のやりがい

最後に講師のやりがいについて4点ほど共有します。

1つ目は、たくさん感謝されることです。講師という立場で直接人に対して研修を行うので「ありがとうございます」といった言葉をたくさんかけてもらえます。前職ではあまりこのような機会がなかったので、講師をはじめたときとても嬉しく感じました。

2つ目は、研修生がセキュリティに興味を持ってくれることです。私の担当する研修生の多くはセキュリティに関わりのなかった方で中にはIT未経験のような方までいます。最初はコマンドを打つのがやっとだった研修生がセキュリティに興味を持ちCTFに参加したなどの報告を受けた時にセキュリティの楽しさに気づいてくれたのだなと思い感慨深くなります。

3つ目は、同僚と一緒にセキュリティスキルを高めることができることです。一人で学習していると詰まってしまうことが多々あるのですが、同じようにペネトレーションテストについて学習している同僚がいると気軽に相談でき、自分の知らなかったテクニックを知ることができます。逆に今度は自分が教えてあげたいとも思えるのでモチベーションの維持にもつながっています。

4つ目は、高度セキュリティ人材を育成することで、セキュリティエンジニアとして社会に貢献していることです。NF.Labsのミッションである「セキュリティ技術を原動力に人々が安心して暮らせるデジタル社会の持続的な成長を支援」の土台となる人を育てていることに誇りを感じています。

講師というとテキストに記載された内容を教えるだけで技術的な成長はできないと思う方もいるかもしれませんが、NFLabs.の講師は常に挑戦の連続でこれからセキュリティのキャリアを築いていきたい人にはもってこいです!!

参考

以下、弊社採用ページと過去に投稿した教育研修事業担当のブログになります。

hrmos.co

blog.nflabs.jp

blog.nflabs.jp

blog.nflabs.jp