はじめに

こんにちは。研究開発部 入社2年目の北村です。

最近、社内で利用しているMicrosoft 365のセキュリティ関連の業務を扱うことが多くなり、日々精進しています('◇')ゞ

さっそくですが先日、MDVM(Microsoft Defender Vulnerability Management)のadd-onが2023.3.1にGA(一般公開)になったので使ってみました!

本稿では、MDVMと追加されたadd-onについて紹介をしたいと思います。

この追加機能はDefender for Endpoint プラン2およびMicrosoft 365 E5 ライセンスをお持ちの方であれば、add-on($2.00 ユーザ/月)として契約することで利用できます。

- はじめに

- MDVM(Microsoft Defender Vulnerability Management)とは?

- 有料の脆弱性管理add-onについて

- セキュリティベースラインの評価機能を使ってみた

MDVM(Microsoft Defender Vulnerability Management)とは?

MDVMとは、脆弱性をリアルタイムで監視し、その脆弱性を修正するまでの運用フローを効率的に提供するための機能です。

具体的には次のような機能が搭載されています。

- デバイス検出

- デバイス一覧

- 脆弱性評価

- 構成評価

- リスクベースの優先順位付け

- 修復の追跡

- 継続的監視

- ソフトウェアインベントリ

- ソフトウェアの使用状況に関する分析情報

Microsoft Defenderに登録されたデバイスにインストールされたソフトウェアの脆弱性情報を一覧として表示し、

その脆弱性の影響度を自動で算出してくれます。

発見された脆弱性に対するセキュリティの推奨事項についても提供してくれるため、脆弱性への対応コストの削減が期待できます。

ここまでが次表のMDVMのプラン別機能におけるDefender for Endpoint プラン 2(E5ライセンスを含む)で提供される機能についてのざっくりとした機能説明となっています。

次項から有料のadd-onについての説明を行います。

有料の脆弱性管理add-onについて

今回、MDVMに追加された有料の脆弱性管理add-onは以下となります。

- セキュリティベースラインの評価

- 脆弱なアプリケーションをブロックする

- ブラウザー拡張機能の評価

- デジタル証明書の評価

- ネットワーク共有分析

- ハードウェアとファームウェアの評価

- Windowsの認証済みスキャン

以下の図にあるような「今すぐ試す」をクリックすると、数時間程度でトライアルが開始されます。

今回のadd-on以外にもトライアル可能な機能があるので使ってみたいです!

ブラウザー拡張機能の評価、デジタル証明書の評価、ネットワーク共有分析、ハードウェアとファームウェアの評価についてはMicrosoft Defender側で自動的に評価をしてくれるため、

今回は「セキュリティベースラインの評価」を手を動かして試していきたいと思います。

また、僕は社内のセキュリティアセスメントにも携わっていたため、この機能に興味を持ちました。

セキュリティベースラインの評価機能を使ってみた

セキュリティベースラインの評価機能の概要としては、それぞれの組織内に所有するエンドポイント(クライアント端末やサーバ等)をセキュリティ業界のベンチマークに合わせて評価することが可能で、カスタマイズされたプロファイルの作成ができます。

対象となるエンドポイントのOSはWindows 10、Windows 11、Windows Serverとなっており、いくつかのバージョンから選択が可能です。

実際に「セキュリティベースラインの評価」機能を試してみたので、ここからはその流れを紹介したいと思います。

まずは、「脆弱性の管理」->「ベースラインの評価」->「プロファイルの作成」の順に進みます。

本番運用の際は、後から確認しやすいプロファイル名にしなければセキュリティアセスメントの効率が悪くなるため注意が必要です。

また、プロファイルをすぐにアクティベイトする場合は「プロフィールのアクティブ化」にチェックが必要です。

対象となるOSの選択とアセスメントの指標となるセキュリティベンチマーク(CIS、STIG)の選択、およびコンプライアンスレベル(レベル1、レベル2)を選択します。

セキュリティベンチマークにCISを選んだ際のコンプライアンスレベルは以下のような構成となっています。

- レベル1:基本的な推奨事項と見なされ、パフォーマンスに大きな影響を与えないように設計がされています。レベル1プロファイルベンチマークの目的は、マシンを使用可能に保ち、業務に影響を与えないように組織の攻撃対象領域を狭めることです。

- レベル2:レベル2プロファイルに関連付けられた推奨事項は、適切に実装されていない場合、または十分に注意を払わないと組織に悪影響を与える可能性があります。「多層防御」と見なされ、セキュリティが最優先される環境を対象としています。

CISベンチマークの内容を参考にプロファイルの作成を行いました。

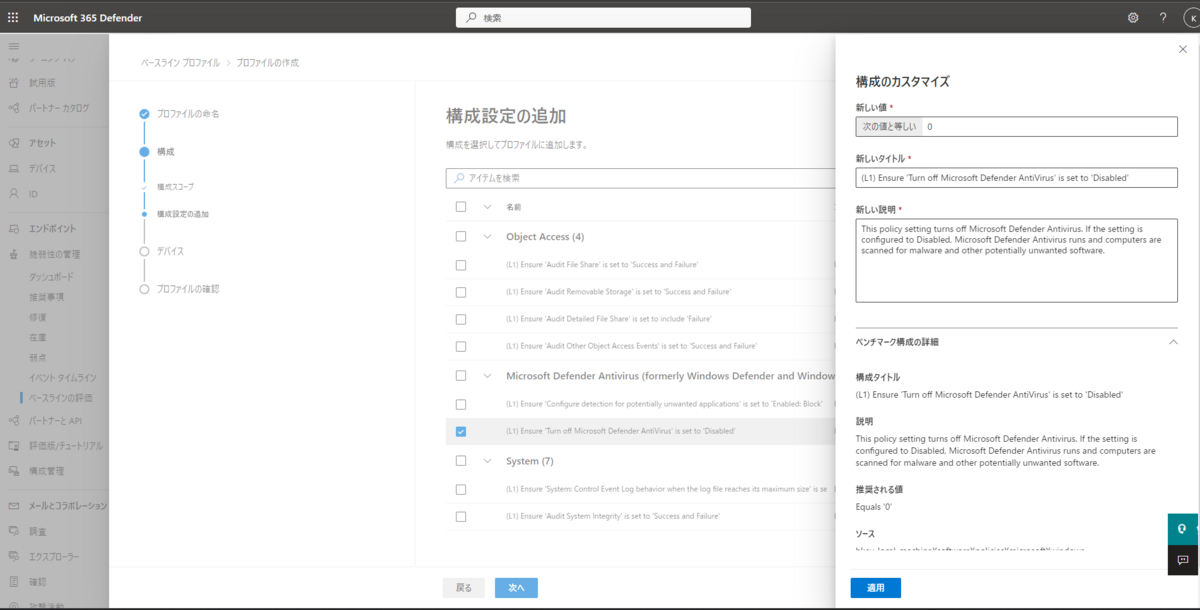

次図では、(L1) Ensure 'Turn off Microsoft Defender AntiVirus' is set to 'Disabled'というベースラインアセスメントを適用している様子です。

この設定では、対象のエンドポイントのレジストリキーが意図した値になっているかを確認し、Microsoft Defender AntiVirusが無効になっているかどうかを評価します。

選択方法は以下の3つの方法があります。

- すべてのデバイスの選択

- デバイスグループの選択

- タグによるデバイスの選択

「デバイスグループ」と「タグ」によるデバイスの選択は事前にグループの作成もしくはタグの付与が必要となっています。今回はすべてのデバイスを選択しました。

対象のデバイスがコンプライアンスに準拠していないことが判明しました。

多種多様な機能がどんどん出てくるので、今後も楽しみつつ色々試して自社のセキュリティ向上に活用していきたいと思います(^^♪