はじめに

このブログは、NFLaboratories Advent Calendar 2023 - Adventar 9日目のブログです。

皆さんこんにちは。研究開発部の北村です!

今回のブログではMicrosoft Sentinelの機能と費用感についてご紹介し、主にSentinelを使ってログの収集や活用をしたいと考えている方向けの情報を発信します。

Microsoft 365 E5、A5、F5、G5プランを利用している場合には割引が発生するため、そのことについてもご紹介いたします。

これらのプランを利用されている場合であればSentinelに取り込む特定のログの一定量分が無料になるためかなりお得になります。

恐らく導入を検討している方もどのくらいの割引が適用されて、実際にいくら費用が発生するのか、などの心配を持たれているかと思います。

利用前の調査をしていた際にそういった思いが僕自身にありました(;^ω^)

そういった方々へこのブログが参考になれば幸いです。

※本投稿は、筆者がMicrosoft Sentinelを使用した実績と一ユーザとしての感想を記したものであり、当該サービスならびにMicrosoft社が提供するサービスの宣伝・利用促進を目的としたものではございません。

Microsoft Sentinelについて

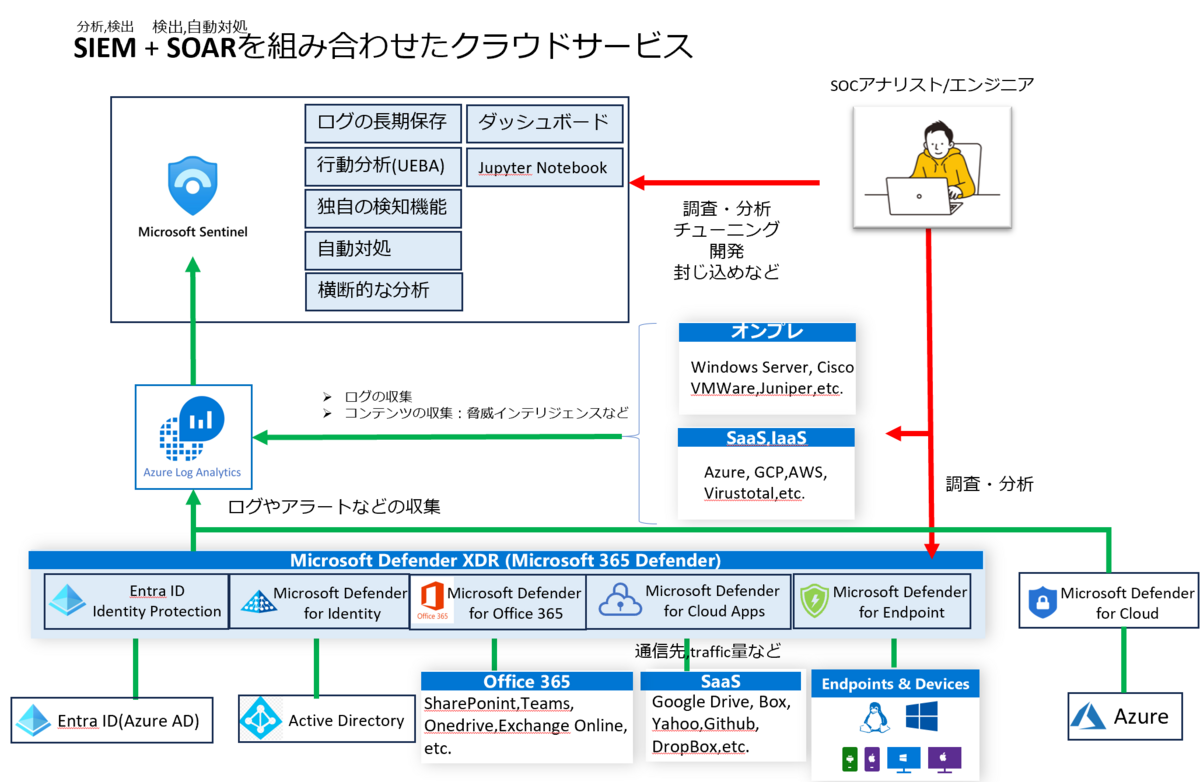

Microsoft SentinelではMicrosoft Defender XDR(Microsoft 365 Defender)やオンプレサーバ、Azureなどと連携をして様々な環境のログを一括集中で管理することが出来ます。

Microsoft Defender XDRとの連携も簡単に出来ることやログの活用のしやすさなど、機能面においてもかなり満足できるものとなっていました。

機能が多すぎて大変ですがセキュリティ強化につながるものが多いと感じており、いくつかの機能をご紹介します。

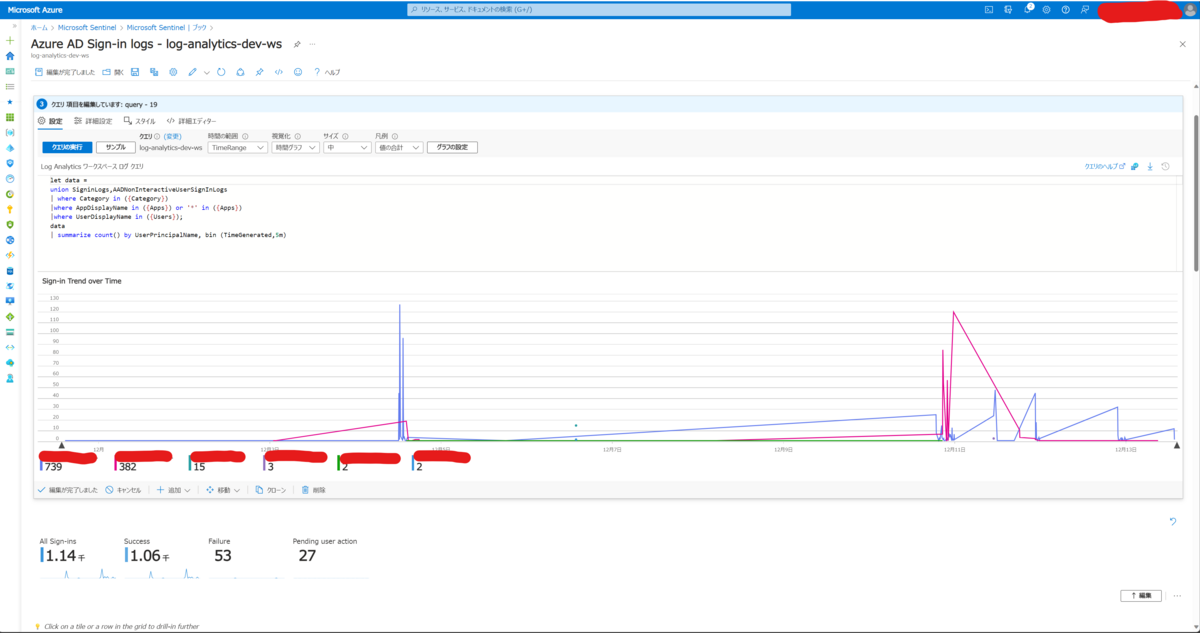

Workbooks(ダッシュボード)の活用

「セキュリティ通知はしなくてもある程度の頻度で確認はしたい」といったログもあるかと思います。

そういった要望をかなえる機能としてSentinelにはWorkBooksという機能があります

(/・ω・)/

これは事前にKQLクエリを登録し、ダッシュボードとして一覧で必要な情報を確認できる機能になります。

例えば優先度の低いセキュリティアラートの確認や機密性の高い情報へのアクセス確認、新規端末のIntune登録などの確認に利用できるかと思います。

用途によってテンプレートも用意されているため簡単に導入が可能で、カスタマイズも自由に出来るため自組織に合わせたダッシュボードの作成が可能です。

他にも設定変更などに関してログから一覧で表示することが可能です。

Automation(自動対処)の活用

Sentinelでよく紹介されるSOARの機能を持つものがAutomationになります。

例えばアラートが上がった際にSlackやTeams、メールなどに通知が行くような設定が可能で、Entra ID(旧Azure AD)のIdentity Protectionによるアラート通知をSlackに送ることができます。

他にもMicrosoft Defender for EndpointのAPIを活用することで、セキュリティアラートと連動して自動でネットワークの隔離やウィルススキャンなどを実行することが可能です。

これらの機能は基本的にWindowsに限られているためMacOSなどにも使えるようになると嬉しいですね。

僕の認識ではマルウェアと検知されたファイルの自動ダウンロードが可能なAPIが現在は存在していないので、ぜひ利用できるようになるとすごくありがたいです('◇')ゞ

Microsoft Defender XDRでは手動でのファイルのダウンロード機能があるのですが、ダウンロードまでに時間がかかってしまうのが残念なところです。

見積もりと実際の費用について

企業によってSentinelの運用方法や就労形態などが異なり、発生するログの量などにも違いがあるかと思いますので参考程度にしていただければと思います。

また、2023年7月にMicrosoft Sentinelの費用にAzure MonitorのAnalyticsログの費用が合算される、価格レベルの変更が行われました。

この見積は価格レベルの変更が行われた後に契約を行う方向けの見積です。

今回は検証にて1名がMicrosoft 365 E5プランを利用している環境での費用紹介です。

Sentinelの費用見積をするにあたりポイントは以下の2点あります。

E5プランなどを契約されている方は割引についても考慮していただく必要があるかと思います。

- 取り込むログの量

- 必要なサービスの費用

1に関して特に気になる方が多いかと思います。

以下の勤務形態で約0.3GB/月のログが発生していることがわかりました。

- 5日/週、9時~20時(勤務時間は日によって異なるため、およその計算です)

また、取り込んでいるログに関しては主にEntraID、Microsoft Defender XDR、Intuneなどになっています。

特にログの中で多くを占めるのがMicrosoft Defender XDRのMicrosoft Defender for Endpointからのログです。

デバイスのイベントログやネットワークログが含まれているため、ログの量がどうしても多くなってしまいます。

Sentinelを構築するだけでは費用は発生せず、ログを保存・利用(検索)する際に費用が発生します。

主に費用が発生するサービスは以下の2点になります。

Azure Monitor:

- データのリテンション:1GBあたり22.182円/月

- データ保持の無料期間を超えたデータに関しては毎月上記の費用が発生していきます。

- 無料期間:Sentinelを利用している場合は90日間無料で、90日を超えたものから課金対象となります

- データのリテンション:1GBあたり22.182円/月

Microsoft Sentinel:

- ログ量に対する費用

- 922.78円/GB

- Azure Monitorに保存したログをMicrosoft Sentinelで利用する場合はBasicログではなく、Analyticsログを利用する必要があります。

- 922.78円/GB

- 基本的なログ検索クエリ

- 1.0734円/GB(スキャンされたデータの GB あたり)

- ログ量に対する費用

収集しているログの量:0.3GB/月

- 内訳(データ量が多いログのみ記載):

- DeviceProcessEvents:0.07GB/月(E5の特典対象)、2.4MB/日

- DeviceNetworkEvents:0.06GB/月(E5の特典対象)、2MB/日

- DeviceFileEvents:0.04GB/月(E5の特典対象)、1.4MB/日

- DeviceEvents:0.03GB/月(E5の特典対象)、1MB/日

- DeviceRegistryEvents:0.02GB/月(E5の特典対象)、0.7MB/日

- AADNonInteractiveUserSignInLogs:0.03GB/月(E5の特典対象)、1MB/日

- 内訳(データ量が多いログのみ記載):

- Microsoft 365 E5、A5、F5、G5、Microsoft 365 E5、A5、F5、G5 Security を利用している場合の特典

- 1ユーザ/日あたり5MB分が無料の特典があります。

- 1人のユーザが利用する場合は以下のデータ量が無料になります。

- 約5MB/日=5MB×1人

- 約0.14GB/月=5MB×1人×30日

上記から半分くらいの費用が割引されそうなことがわかりますね!

本来発生する費用として以下の金額が発生するところが特典によってお得になっています。

1人あたり295円(割引前)/月:

- 276.834円(Microsoft Sentinel:0.3GB×922.78円/GB)

- 6.6546円(データのリテンション:0.3GB×22.182円/GB)

- 11.8円(基本的なログ検索クエリ:11GB×1.0734円/GB)

1人あたり166円(割引後)/月:

- 147.64円(Microsoft Sentinel:0.16GB×922.78円/GB)

- 6.6546円(データのリテンション:0.3GB×22.182円/GB)

- 11.8円(基本的なログ検索クエリ:11GB×1.0734円/GB)

見積では166円(ほどの費用が発生する見込みですが、僕の環境では150円ほどの費用が発生していました。

2023年7月よりも前からSentinelを契約している方は価格改定前の金額が適用されている場合があります。切替により費用が上がる可能性があるため切替ボタンを押す際は注意が必要です。

これからの契約で100人規模の場合だと単純計算で16,600円/月ほどの費用が発生するのかなと思います。

ログの保存に対する費用は月ごとにデータの保存容量が倍々で増えていくため注意が必要です。

また、この構成では最長で2年しかログの保存が出来ないため、より長期的なログの保存を行いたい場合は別途アーカイブ機能を用いた対応が必要となります。

個人的に興味がある機能について

個人的にSentinelの機能で興味を持っているのが以下の2つです。

- Threat intelligence(脅威インテリジェンス)

- Hunting(ハンティング)

脅威インテリジェンスはその名の通り、脅威インテリジェンスを活用するための機能です。

様々なベンダーが提供している脅威インテリジェンスを保存し、最新の攻撃を検知するための機能です。

ハンティングはシステムが侵害されていると仮定し、MITRE ATT&CKのTacticsに沿ってシナリオを考え、ストリーム形式でKQLクエリを実行することで結果を得ることが出来ます。

例えばメールを開いた人がファイルをダウンロードし、そのファイルを実行してしまいフィッシングサイトからMicrosoftの認証情報を入力してしまったなどの侵害シナリオを分析することが可能だと思います。

他にもこの機能を活用してEDRに検知されないようなマルウェアの怪しいプロセスの流れを攻撃者の考えを意識して検知できるようになりたいです。

利活用するためのイメージはあるのですが、まだやっていないのでぜひ挑戦したいです(^^ゞ

まとめ

Microsoft Sentinelを利用してから4か月が経ったのですが、Sentinelでやりたいことはまだまだあります。

最新のセキュリティツールを利用して様々なことに挑戦できる環境なので積極的に学んでいけたらと思います!

最後はSentinelに関する便利なKQLクエリをまとめてくれているサイトのご紹介で締めさせていただきます。

ぜひSentinelやMicrosoft Defender XDRのAdvanced Huntingを利用している方は参考にしていただければと思います。

github.com